Tổng quan Petya Ransomware: Malware nguy hiểm hơn cả WannaCry ransomware.

Cập nhập 14/02/2018:

Vương

quốc Anh đã trở thành quốc gia phương Tây đầu tiên chính thức buộc tội quân đội

Nga điều phối và tung ra vụ ransomware NotPetya. Sau vụ Petya xảy ra vào tháng

06/2017 thì Bab Rabbit xảy ra vào tháng 10/2017 là 01 phiên bản sửa lỗi của

Petya cũng được nghi ngờ do Cục Quản lý Thông minh Chính phủ Quân đội Nga (viết

tắt là GRU) tạo ra.

Cập nhập 31/12/2017:

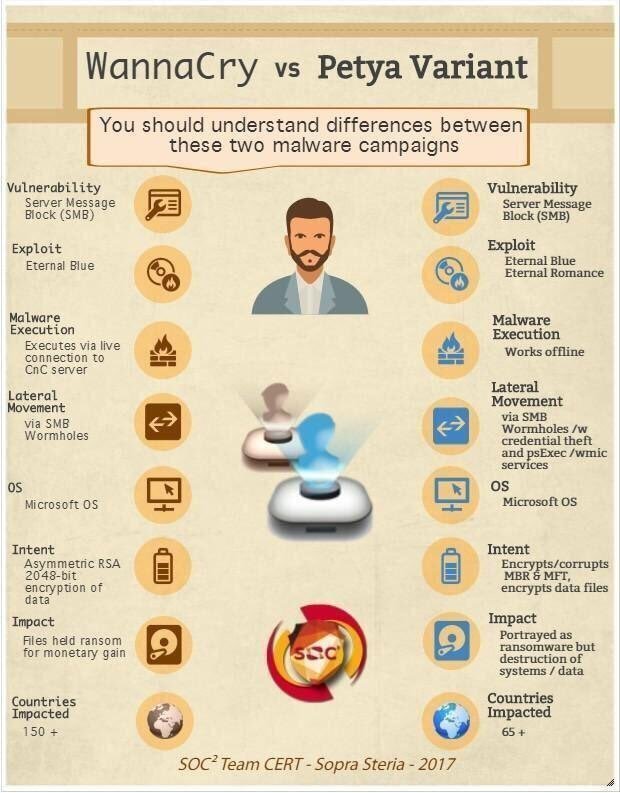

Bảng so sánh giữa WannaCry và Petya:

Như vậy, Petya

đã tấn công hơn 65 quốc gia với phần lớn nạn nhân tại Ukraine. Trong tổng số gần

20.000 máy bị nhiễm Petya, có đến hơn 70% ở quốc gia này.

Các nhà nghiên

cứu bảo mật cũng phát hiện ra lý do Ukraine bị tấn công nhiều nhất là do vụ tấn

công này được thực hiện bởi nhóm BlackEnergy (nhóm này còn có tên gọi khác là TeleBots

hay Sandworm Team) đã gây ra nhiều cuộc tấn công vào mạng lưới điện, hệ thống

đường sắt và tổ chức chính phủ Ukraine trước đó.

Cụ thể, các nhà

nghiên cứu phân tích máy chủ của M.E.Doc và phát hiện mẫu NotPetya được sử dụng

trong cuộc tấn công ngày 27/06 có một loạt các điểm tương đồng với các mã độc

BlackEnergy và KillDisk, danh sách các phần mở rộng tập tin bị Petya nhắm mục

tiêu cho thấy những điểm tương đồng với danh sách trong một trong các mã độc mà

nhóm BlackEnergy sử dụng vào năm 2015 bao gồm các danh sách này tương tự nhau ở

thành phần và định dạng để chỉ ra các mối quan hệ giữa chúng, bao gồm cả trường

hợp vụ tấn công Xdata của nhóm này vào tháng 05/2017.

Cập nhập 03/08/2017:

Intellect-Service LLC là công ty đứng đằng sau phần mềm kế

toán MEDoc, điểm xuất phát của vụ ransomware NotPetya đang phải đối diện với vụ

kiện tập thể liên quan đến những thiệt hại do Petya ransomware gây ra. Các

ransomware Petya lây lan thông qua một bản cập nhật MEDoc trojan bởi nhóm gián

điệp được biết đến có tên là TeleBots, nhóm này đã xâm nhập vào các máy chủ và

sử dụng cả 3 ransomware là XData, WannaCry clone và NotPetya cho bản cập nhập

của MEDoc. Rất nhiều lý do khiến cho các máy chủ bị tấn công một cách tồi tệ,

mà trong đó có cả việc công ty Intellect-Service LLC đã không cài đặt bản cập

nhật cho máy chủ từ năm 2013.

Bên cạnh đó, dữ liệu bị mã hóa bởi Petya ransomware (mà

phiên bản này chúng ta gọi là NotPetya) hoàn toàn không thể giải mã do vấn đề

Petya ransomware chứa mã lỗi. Hai tập đoàn lớn của Mỹ cũng bị ảnh hưởng trực

tiếp là Công ty giao nhận kho vận Fedex và Công ty dược Merck.

Cập nhập 01/08/2017:

Công ty dược khổng lồ Merck của Mỹ đã bị ảnh hưởng nặng nề

bởi vụ ransomware NotPetya diễn ra vào cuối tháng 6 và công ty vẫn đang phải

khó khăn để khôi phục lại tất cả các hệ thống, nó đã ảnh hưởng nghiêm trọng đến

các hoạt động toàn cầu của Merck, ảnh hưởng đến hoạt động sản xuất, nghiên cứu

và bán hàng của công ty.

Cập nhập 17/07/2017:

FedEx thông báo rằng Petya đã gây thiệt hại và ảnh hưởng đến

đến doanh thu của hãng. Hãng cũng thừa nhận sự cố WannaCry cũng đã ảnh hưởng

đến dữ liệu của hệ thống và vãn đang còn trong giai đoạn khắc phục sự cố

WannaCry.

Cập nhập 10/07/2017:

Theo thống kê của các chuyên gia bảo mật, Việt Nam đứng 18

trong danh sách lây nhiễm Petya Ransomware.

Cập nhập 05/07/2017:

Hôm nay, Cảnh sát Ucraina đã thu giữ các máy chủ từ nơi mà

các vụ ransomware NotPetya đầu tiên bắt đầu lan rộng. Các máy chủ thuộc về

Intellect-Service LLC, một công ty Ukraina bán phần mềm kế toán dưới tên của

IS-pro và MEDoc. Các máy chủ sẽ bị thu giữ phục vụ cho công tác điều tra, bên

cạnh đó nhiểu bằng chứng cho thấy các máy chủ đã bị tổn hại nhiều lần trong quá

khứ. Trước đó Intellect-Service LLC đã bác bỏ mọi cáo buộc về lây nhiễm

NotPetya. Tuy nhiên, sau nhiều ngày phủ nhận liên tục, tuần trước vào thứ Năm,

Intellect-Service LLC đã thay đổi khi công bố sẽ cộng tác với Cisco và cảnh sát

địa phương để điều tra vụ việc. Ngoài ra FBI, Europol và NCA của Anh cũng sẽ

hợp tác tham gia điều tra.

Bản tin 27/06/2017:

Hơn một tháng sau chiến dịch

Wannacry ransomware tấn công vào các hệ thống máy tính trên toàn cầu và đến

nay vẫn còn nhiều vụ lây nhiễm do các biến thể khác của Wannacry ransomware gây ra, thì hôm nay một cuộc tấn công quy mô

khác bởi biến thể mới của Petya ransomware

đã làm tê liệt nhiều hệ thống

máy tính ở Ukraine, Châu Âu, Hoa Kỳ và lan rộng trên toàn cầu với khả năng lây

lan nhanh và nguy hiễm hơn so với Wannacry ransomware. Các nhà

nghiên cứu cũng đã xác định được điểm mà ransomware Petya này bắt đầu lan bắt

nguồn từ quốc gia Ukraina, những kẻ tấn công đã làm hỏng thành công phần mềm kế

toán M.E.Doc và đưa Petya vào bản cập nhập (M.E.Doc là phần mềm kế toán phổ

biến trong nhiều ngành khác nhau, bao gồm cả các tổ chức tài chính và chính phủ

ở Ukraina). Một vài người trong số họ đã thực hiện một cập nhật của M.E.Doc,

cho phép kẻ tấn công khởi động chiến dịch ransomware lan rộng toàn cầu.

Sơ lược về Patye ransomwrae

Petya

ransomware lần đầu tiên được phát hiện vào tháng 03 năm 2016.

Petya và

Janus là những tên gơi lấy cảm hứng từ bộ phim GoldenEye của James Bond.

Tuy

nhiên, trong đợt lây nhiễm lần này biến thể mới của Petya ransomware với rất

nhiều tên gọi như: Petwrap,

Petna, NotPetya,

EternalPetya, Nyetya, WhateverPetya, ExPetr, newPetya, GoldenEye. Petya

ransomware được viết bằng ngôn ngữ C và được biên dịch trong MS Visual Studio.

Cho đến

nay, có 4 bản phát hành của Petya ransomware của tác giả ban đầu, Janus:

1.0 (

Red Petya ) - Chỉ tấn công MFT

2.0 (

Green Petya + Mischa) - Tấn công MFT hoặc các tệp tin (phụ thuộc vào các đặc

quyền mà mẫu đã được triển khai)

2,5

(Green Petya + Mischa) - Tương tự như trên nhưng đã cải tiến

3.0 (

Goldeneye ) - Gây tấn công cả MFT và các tệp bằng UAC Bypass để tự động nâng

cao đặc quyền của nó – Phát hành khoảng tháng 12/2016

Phương thức tấn công

Petya

ransomware không những

khai thác và lây lan thông qua lỗ hổng

MS17-010 (lỗ hổng

WannaCry và EternalBlue đang sử dụng) mà còn có thể lây nhiễm vào máy tính đã

vá lỗ hổng này thông qua công cụ khác là:

-

WMIC: là công cụ có sẵn

trong Windows với giao diện dòng lệnh đơn giản cho phép truy cập và

thiết lập cấu hình trên các máy tính

đang chạy các phiên bản khác nhau của Microsoft Windows.

-

PSEXE: là công cụ cho phép

truy cập vào máy tính Windows từ xa mà người dùng không biết thông qua dịch vụ

SMB

-

Lỗ hổng CVE 2017-0199:

Lỗ hổng

trong Microsoft Office/WordPad cho phép tin tặc chiếm quyền điều khiển hệ thống

(Các phiên bản bị ảnh hưởng bao gồm: Microsoft Office 2007 SP3, Microsoft

Office 2010 SP2, Microsoft Office 2013 SP1, Microsoft Office 2016, Microsoft

Windows Vista SP2, Windows Server 2008 SP2, Windows 7 SP1, Windows 8.1)

Mức độ nguy hiểm

1.

Có thể

nói lây nhiễm Petya ransomware lần này thuộc thế hệ thứ 3 bởi Petya thực hiện

các thói quen mã hoá riêng và tự sửa đổi mã hoá trong thời gian chạy để kiểm

soát việc thực hiện việc mã hoá. Trong giai đoạn khởi tạo, phần mềm độc hại này

duy trì một biến toàn cầu điều khiển hành vi của nó, nó thay đổi hành vi của nó

dựa trên sự hiện diện của các quá trình liên quan đến một số ứng dụng chống

virus đang chạy trong hệ thống mà cụ thể, nó tìm tên của các tiến trình thuộc

Kaspersky Antivirus và Symantec Antivirus và thay đổi hành vi của nó nếu nó tìm

thấy có sự hiện diện của 02 phần mềm diệt virus này, đây là các giá trị CRC kiểm

tra mối đe dọa và tên quá trình tương ứng:

Giá | Tên |

0x651B3005 | NS.exe |

0x6403527E | CcSvcHst.exe |

0x2E214B44 | Avp.exe |

2.

Thông

thường các loại ransomware dĩ nhiên nó sẽ mã hóa dữ liệu và đòi tiền chuộc

(trong tường hợp này của Petya, số tiền chuộc là 300 USD), nhưng lần này Petya

mã hóa kiểu khác, nó không những mã hóa các file dữ liệu sang dạng khác mà xử

lý luôn cả ổ đĩa vật lý, mã hóa bảng quản lý tập tin MFT (Master File Table: là

thành phần quan trọng nhất trong hệ thống NTFS, MFT chứa thông tin về tất cả

các tập tin và thư mục trong ổ đĩa logic. MFT được xem là điểm bắt đầu để đi đến

các tập tin trên một ổ đĩa logic, có thể xem nó như là “mục lục” của ổ đĩa

logic, giống như kiểu bạn bị lạc giữa rừng) hoặc ghi đè MBR (Master Boot

Record: là thông tin lưu trữ các phân vùng trên một ổ đĩa logic và hệ thống

file system cũng như các đoạn mã cần thiết để máy tính khởi động), phá huỷ VBR (Volume Boot Record)

3.

Một điểm

đáng chú ý nữa là địa chỉ thư điện tử email mà Petya cung cấp trên màn hình hiển

thị đã được báo

cáo về việc tài khoản email do tin tặc sử dụng đã bị khóa nhiều tháng trước bởi

chính nhà cung cấp dịch vụ email của hòm thư này là Posteo. Việc này đồng nghĩa

với việc các nạn nhân sẽ không liên lạc được với tin tặc ngay cả khi họ muốn

chi tiền và muốn nhận key giải mã, và như vậy xác suất nạn nhân chuyển tiền và

nhận được key giải mã cũng rất thấp. Thực tế khi kiểm tra tài khoản Bitcoin mà

Petya sử dụng thì chỉ mới nhận được gần 10.000$, một con số rất thấp so với một

con ransomware có quy mô ảnh hưởng toàn cầu. Điều này khiến các nhà nghiên cứu

nghi ngờ rằng Petya thực chất như là một

con virus/malware giả dạng một

ransomware mang tính chất phá hoại vì nó không được lập trình để trả lại tập

tin cho bạn kể cả khi bạn đã trả tiền chuộc, điều này để tránh những điều tra về

nguồn gốc và mục đích thật sự của vụ tấn công

==> Đây là lý do chính mà Petya

ransomware có rất nhiều tên gọi khác nhau như: Petwrap, Petna, NotPetya,

EternalPetya, Nyetya, WhateverPetya, ExPetr, newPetya, GoldenEye.

4.

Petya được

viết ra để tấn công vào các nạn nhân có mục đích cụ thể. Nó được thả ra ở những

công ty, tổ chức, chính phủ rất cụ thể và phá hoại dữ liệu của những nơi này.

Ngoài ra mức độ lây lan của Petya cũng rất khó kiểm soát và có khả năng hacker

tấn công nhiều mục tiêu quan trọng theo yêu cầu của ai đó hay của những chính

phủ nào đó.

CÁC GIẢI PHÁP CẦN THỰC HIỆN NGAY:

Dựa vào phương thức tấn công của

Petya ransomware như đã phân tích và trong quá trình code Petya đã xảy ra một số

lỗi khiến cho việc thực thi petya không gây ảnh hưởng

về 24 sector ban đầu trong ổ đĩa mà Petya phá hủy do các hệ thống Windows chỉ

bắt đầu có dữ liệu từ sector thứ 64 trở đi, các sector 63 về trước đó hoàn toàn

trống, điều này

có nghĩa là nếu máy tính của bạn được update đầy đủ thì sẽ giảm nguy cơ bị ảnh

hưởng bởi Petya. Bên cạnh đó dựa trên kill-switch của Petya, tạo tập tin

“C:Windowsperfc” (file không có bất kì phần mở rộng và nhớ set quyền Read

Only) để ngăn ngừa nhiễm ransomware vì đây

là tập tin mã độc kiểm tra trước thực hiện các hành vi lây nhiễm và mã

hoá trên máy tính.

1. Luôn luôn sao lưu dự

phòng các dữ liệu, thường xuyên kiểm tra để đảm bảo nội dung sao lưu

là an toàn và có thể hồi phục. Cách này sẽ giúp bạn không bị rơi vào tình

huống làm "con tin" khi lây nhiễm ransomware, vì đã có giải pháp

phục hồi lại dữ liệu. Đây là giải pháp tốt nhất.

2. Cập nhật ngay các các bản vá bảo mật MS17-010,

CVE 2017-0199 mà phiên bản hệ điều hành windows đang sử dụng.

https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-0199

3. Luôn mở tường lửa và khóa cổng mạng 137-138-139-445-3389,

đóng giao thức SMB1. (SMB2 và SMB3 không bị ảnh hưởng: khuyến cáo

không nên tắt các giao thức này), Vô hiệu

hóa WMIC (Windows Management

Instrumentation Command-line)

4. Cập nhập ngay phần mềm

diệt virus đang sử dụng hoặc cài đặt ngay phần mềm diệt virus uy

tín. Không bấm vào đường link lạ hoặc các email lạ.

Phân tích toàn diện Petya ransomware: https://goo.gl/1YRGPY

Tỷ lệ phát hiện WannaCry Ransomware trên VirusTotal: https://goo.gl/V3PzKT

Xem thêm: Tổng quan Petya Ransomware: Malware nguy hiểm hơn cả WannaCry ransomware.

Thông tin liên hệ:

Công ty TNHH Tin Học Đô Nguyên

134/2B Thành Thái

- Phường 12 - Quận 10 - Hồ Chí Minh - Việt Nam

Website: http://avastvn.com

Nhận xét

Đăng nhận xét